Microsoft biedt organisaties in sterk gereguleerde marktsegmenten een nieuwe beveiligingsfunctie voor de dubbele versleuteling van gegevens. Deze zogenoemde Double Key Encryption (DKE) is beschikbaar in Microsoft 365. SLM Microsoft Rijk streeft naar samenwerking met andere overheidsorganisaties en sloeg daarom de handen ineen met het Nationaal Bureau voor Verbindingsbeveiliging (NBV), onderdeel van het AIVD, om Privacy Company te laten onderzoeken of DKE deze belofte in de praktijk waarmaakt. De onderzoekers stellen in hun recent gepubliceerde analyse dat zij deze vraag niet met een eenvoudig “ja” of “nee” kunnen beantwoorden. In het rapport beschrijven zij zeven maatregelen die beheerders kunnen treffen om bestanden met DKE zo goed mogelijk te beschermen tegen onrechtmatige toegang door Microsoft.

Volgens Microsoft is DKE specifiek ontwikkeld voor sterk gereguleerde organisaties, zoals financiële of zorginstellingen of overheden. Deze organisaties moeten gevoelige en vertrouwelijke gegevens veilig op kunnen slaan in de cloud en dat vraagt, vanwege wet- en regelgeving en interne protocollen, om het hoogste beveiligingsniveau. Dit is zeker van belang nadat het Europese Hof van Justitie in juli 2020 het Privacy Shield-verdrag over de doorgifte van persoonsgegevens van de EU naar de VS ongeldig heeft verklaard.

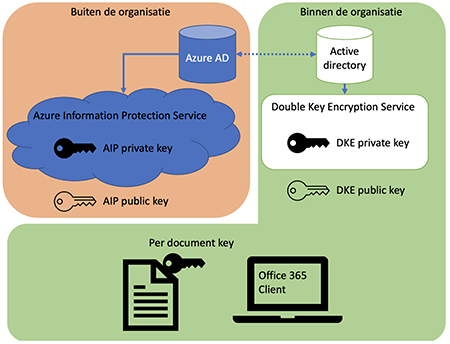

Het principe van DKE lijkt op dat van een bankkluis die alleen open kan met twee sleutels: een van de klant en een van de bankmanager. DKE maakt gegevens alleen toegankelijk met twee encryptiesleutels, waarvan de klant er een in zijn bezit heeft en de andere is opgeslagen in Microsoft Azure. Naar eigen zeggen heeft Microsoft niet eenzijdig toegang to de versleutelde inhoud, aangezien het slechts beschikt over een van deze sleutels.

Gebundelde krachten van overheidsorganisaties zijn sterker dan een solo-optreden. Daarom vroegen SLM Microsoft Rijk en de afdeling NBV van de AIVD gezamenlijk aan Privacy Company om te onderzoeken of het mogelijk is om gegevens in Microsoft Office 365 met behulp van DKE te beveiligen tegen toegang door Microsoft als clouddienstverlener.

Privacy Company beschrijft de bevindingen van het onderzoek dat het namens SLM en NBV ondernam in een recent gepubliceerde analyse. Het onderzoeksbureau stelt dat de hoofdvraag niet met een eenvoudig “ja” of “nee” te beantwoorden is. “De eventuele ongewilde toegang door Microsoft hangt namelijk sterk samen met het eigen risicoprofiel van de organisatie, van de gebruikte Office applicatie, en met de technische configuratie van de versleutelingsdienst”, schrijft Privacy Company in het rapport. “Bovendien is DKE alleen beschikbaar op Windows desktops en laptops, waarbij alleen Word, PowerPoint en Excel een automatische integratie hebben met DKE. Dat betekent dat er nog veel platforms zijn die gebruikt worden door overheidsmedewerkers waarop DKE niet te gebruiken valt.”

Om de inhoud van bestanden met DKE zo goed mogelijk te beschermen tegen onrechtmatige toegang door Microsoft als cloudprovider, adviseert Privacy Company zeven technische en organisatorische maatregelen die beheerders zouden moeten treffen. Echter: “deze maatregelen helpen echter niet tegen eventuele backdoors op Microsofts Azure AD-servers, in de DKE Service software of in de eindgebruikersclient (de Azure Information Protection Unified Labeling Client). Privacy Company gaat niet uit van kwade wil van Microsoft, maar in sommige omstandigheden is het conform de eisen van de BIO nodig om rekening te houden met eventuele kwade wil van beheerders, bevel van een overheid, of hacks”, aldus het rapport.

De door Privacy Company aanbevolen maatregelen zijn:

- Rol de DKE Service uit via een hosting-oplossing waar Microsoft geen directe invloed op kan uitoefenen. Een on-premises installatie van de DKE Service ligt daarbij het meest voor de hand. Hosting bij een externe hostingpartij is ook een optie, mits de overheidsorganisatie kan uitsluiten dat een dreigingsactor die toegang kan krijgen tot de Azure dienstverlening, ook toegang kan krijgen tot deze hostingpartij.

- Gebruik een sleutellengte van minimaal 3072 bit, vanwege het relatief hoge dreigingsniveau waartegen Office 365 DKE zou moeten beschermen, of sluit minimaal aan bij het bestaande beleid van de organisatie met betrekking tot het gebruik van cryptografische sleutels.

- Autoriseer gebruikers gebaseerd op hun rol (lid van het onderzoeksteam), en niet op basis van hun e-mail adres. Role Authorization zorgt ervoor dat het beheer van autorisaties op een centrale plek kan worden bijgehouden. Als de beheerder gebruik maakt van een administratieve indeling van medewerkers per groep, hoeft hij de autorisaties niet per inkomende en vertrekkende medewerker bij te houden.

- Sta bij gebruik van DKE alleen synchronisatie toe van de on premises AD naar de Azure AD, en niet omgekeerd. Om gebruik van Microsoft DKE mogelijk te maken, is het noodzakelijk om de eigen on-premises Active Directory te synchroniseren met Microsofts centrale online AD. Dat synchroniseren kan twee kanten op lopen. Dat kan de beheerder instellen. Als de beheerder kiest voor synchronisatie van de Azure AD naar de on premises AD, dan kan Microsoft in theorie de autorisaties voor zowel de Azure Information Protection Services als de DKE Service beïnvloeden.

- Scherm de DKE Service zodanig af dat die niet te benaderen is via het publieke internet, maar bijvoorbeeld alleen via het interne netwerk of via een VPN. Dit om te voorkomen dat bestanden buiten het netwerk kunnen worden ontsleuteld, als bepaalde gebruikersaccounts eventueel gecompromitteerd raken. Dit is een aanvullende maatregel op maatregel 4, omdat voor toegang tot de private sleutel zowel autorisatie nodig is, als toegang tot de DKE Service.

- Adviseer gebruikers om géén persoonsgegevens of vertrouwelijke gegevens op te nemen in bestandsnamen.

- Zet de telemetrie-verzameling voor Windows uit. Configureer de telemetrieverzameling bij Office 365 op het laagste niveau ‘Required’ en beoordeel of de gedocumenteerde telemetrieverzameling acceptabel is. Als een overheidsorganisatie twijfelt of de contractuele waarborgen van Microsoft over het gebruik van die we services in het privacy-amendement van Rijk voldoende garantie bieden, schakel de Connected Experiences dan volledig uit.